Iraanse hackers richten zich op meer dan 100 overheidsorganisaties met Phoenix-backdoor

De door de staat gesteunde Iraanse hackersgroep MuddyWater heeft meer dan 100 overheidsinstanties aangevallen met een aanval waarbij versie 4 van de Phoenix-backdoor werd ingezet.

Deze dreigingsactor staat ook bekend onder de namen Static Kitten, Mercury en Seedworm en richt zich meestal op overheids- en particuliere organisaties in het Midden-Oosten.

Vanaf 19 augustus begonnen de hackers met een phishingcampagne die werd uitgevoerd vanaf een gehackt account, waarop zij toegang hadden gekregen via de NordVPN-dienst. De e-mails werden verstuurd naar tientallen overheids- en internationale organisaties in het Midden-Oosten en Noord-Afrika, aldus cybersecuritybedrijf Group-IB in een rapport dat vandaag is uitgebracht.

Volgens de onderzoekers schakelde de hackersgroep op 24 augustus de server en de server-zijde command-and-control (C2) component uit. Dit wijst waarschijnlijk op een volgende fase van de aanval, waarbij andere tools en malware werden ingezet om informatie van geïnfecteerde systemen te verzamelen.

De meeste doelwitten van deze MuddyWater-campagne bestaan uit ambassades, diplomatieke missies, ministeries van buitenlandse zaken en consulaten.

Terug naar macro-aanvallen

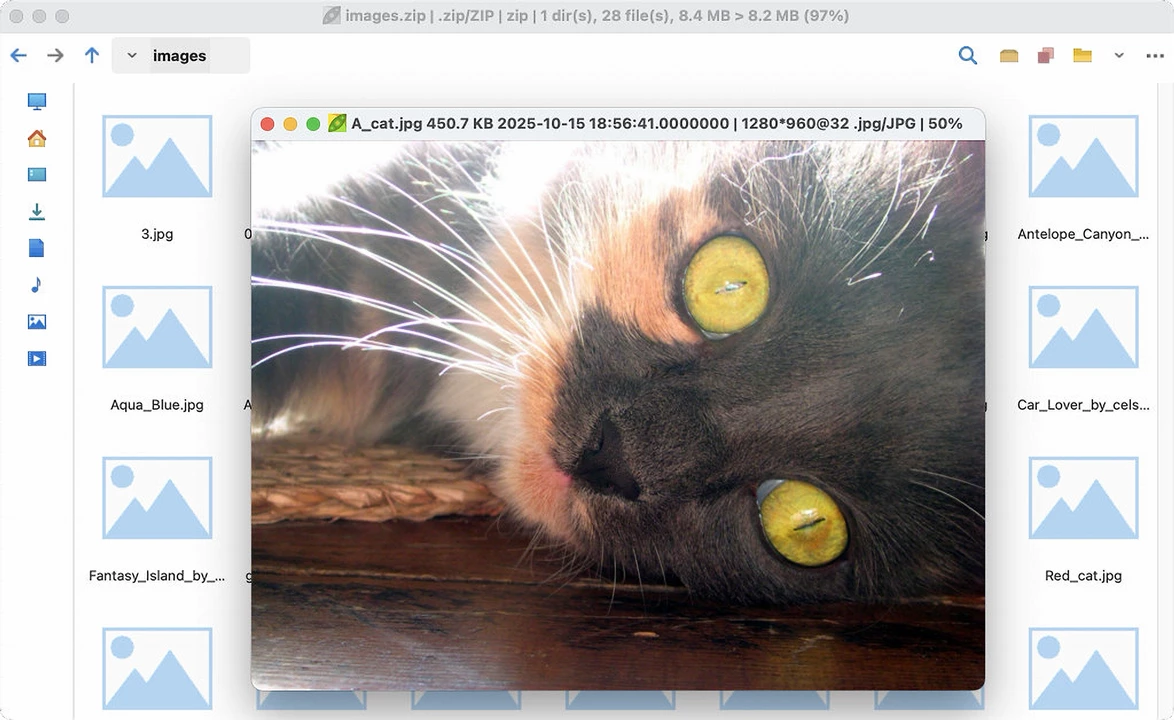

Uit het onderzoek van Group-IB blijkt dat MuddyWater e-mails gebruikte met kwaadaardige Word-documenten die macrocode bevatten. Deze macrocode decodeert en schrijft de malware-loader FakeUpdate naar de harde schijf.

De e-mails bevatten Word-documenten waarin de ontvangers worden aangespoord om ‘inhoud in te schakelen’ in Microsoft Office. Zodra dit gebeurt, activeert een VBA-macro die de FakeUpdate malware-loader op de schijf plaatst.

Het is onduidelijk waarom MuddyWater ervoor kiest om malware weer via macrocode in Office-documenten te verspreiden, aangezien deze methode enkele jaren geleden al populair was, toen macro’s automatisch werden uitgevoerd bij het openen van een document.

Sinds Microsoft standaardmacro’s heeft uitgeschakeld, zijn dreigingsactoren overgestapt op andere methoden, zoals de recentere ClickFix-techniek, die MuddyWater in eerdere campagnes ook heeft toegepast.

Group-IB meldt dat de loader in de recente aanvallen van MuddyWater de Phoenix-backdoor ontsleutelt, een ingebedde, AES-versleutelde payload.

De malware wordt geplaatst in ‘C:\ProgramData\sysprocupdate.exe’ en zorgt voor blijvende aanwezigheid door het Windows-register aan te passen met configuraties voor de huidige gebruiker, waarbij ook wordt ingesteld welk programma als shell wordt uitgevoerd na het inloggen.

Phoenix en Chrome-stealer

De Phoenix-backdoor is in eerdere MuddyWater-aanvallen gedocumenteerd. De variant die in deze campagne werd gebruikt, versie 4, bevat een extra persistence-mechanisme gebaseerd op COM en enkele functionele verschillen ten opzichte van eerdere versies.

De malware verzamelt informatie over het systeem, zoals computernaam, domein, Windows-versie en gebruikersnaam, om het slachtoffer beter te kunnen profileren. Daarna maakt het verbinding met zijn command-and-control (C2) via WinHTTP en begint het opdrachten op te vragen en uit te voeren.

Group-IB bevestigde dat Phoenix v4 de volgende opdrachten ondersteunt:

- 65 — Sleep (pauzeren)

- 68 — Uploaden van een bestand

- 85 — Downloaden van een bestand

- 67 — Starten van een shell

- 83 — Bijwerken van het interval van de sleep-tijd

Een ander hulpmiddel dat MuddyWater in deze aanvallen gebruikte, is een aangepaste infostealer. Deze probeert databases te stelen uit browsers zoals Chrome, Opera, Brave en Edge, waarbij inloggegevens worden ontvreemd en ook de master key om deze te ontsleutelen wordt bemachtigd.

Op de C2-infrastructuur van MuddyWater vonden de onderzoekers bovendien de PDQ-software voor softwaredistributie en beheer, evenals de Action1 RMM (Remote Monitoring and Management) tool. PDQ is eerder gebruikt in aanvallen die aan Iraanse hackers worden toegeschreven.

Group-IB schrijft de aanvallen met grote zekerheid toe aan MuddyWater, op basis van het gebruik van opcode- en stringdecodeermethoden die overeenkomen met eerdere campagnes, het inzetten van vergelijkbare malwarefamilies en macro’s, én de specifieke doelgroepgerichtheid van deze aanvallen.